Additionele exchange scan script/additional exchange scan script

16 Mar 2021 - Frank Breedijk

Nederlands

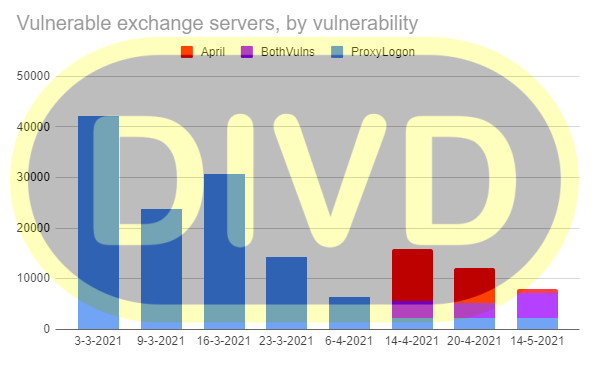

Vandaag hebben onderzoekers van het DIVD opnieuw alle eerder gescande ssystemen gescanned. Ditmaal is naast het bestaande script wat werkt op basis van het versienummer van OWA ook gescanned met een script van Microsoft wat daadwerkelijk vaststeld of CVE-2021-26855 kan worden misbruikt.

Op basis van het gecombineerde resultaat van deze twee scripts zijn duizenden extra kwetsbare systemen gevonden. De beheerders van deze kwetsbare systemen worden door ons op de hoogte gesteld.

Beheerders die nu nog niet hebben gepatched moeten er vanuit gaan dat hun systeem reeds is overgenomen, dat er meegelezen wordt met de interne en externe communicatie en dat het systeem mogelijk binnenkort wordt geinfecteerd door ransomware.

Voor meer informatie zie: case DIVD-2021-00001

English

Today researchers of the DIVD rescanned all previously scanned systems. This time also utilizing a new script that tests if CVE-2021-26855 can actually be exploited in addition to the script that reports based on the version number of OWA.

Based on the combined result of these two scripts we have found thousands of new vulnerable servers.

Administrators of unpatched systems are advised to assume compromise. It is likely that internal and external email communication is being read and that the system will soon be infected with ransomware.

For more information: case DIVD-2021-00001

Last modified: 18 Jan 2023 13:28 CET