DIVD-2021-00001 - Microsoft on-prem Exchange Servers

| Our reference | DIVD-2021-00001 |

| Case lead | Frank Breedijk |

| Author | Lennaert Oudshoorn |

| Researcher(s) |

|

| CVE(s) | |

| Product | Microsoft Exchange Server |

| Versions | Microsoft Exchange Server 2013, 2016, 2019. Versions without the March 2021 Exchange Server Security Updates are vulnerable. |

| Recommendation | Install the available patches immediately and use the published IOC's to determine if your systems have been compromised. |

| Patch status | Available |

| Status | Closed |

| Last modified | 12 Aug 2022 11:21 CEST |

Samenvatting

Microsoft heeft meerdere 0-day exploits ontdekt die actief gebruikt worden om on-premises versies van Microsoft Exchange Server aan te vallen.

Wat kunt u doen?

Als u gebruik maak van on-premises Microsoft Exchange Servers installeer dan de Maart 2021 Security Updates. Security Researcher Kevin Beaumont heeft een NMAP Script gepubliceerd om te controleren of servers kwetsbaar zijn. Microsoft heeft een Security Blog gepubliceerd met meer details over de aanval en indicators of compromise om te controleren of er misbruik is gemaakt van de kwetsbaarheid. HuntressLabs geeft aan dat deze kwetsbaarheid inderdaad actief misbruikt wordt en heeft ook een aantal IoC’s die zij waargenomen hebben gepubliceerd.

Wat doen wij?

Onderzoekers van het DIVD scannen op kwetsbare systemen, met in eerste instantie een focus binnen Nederland. Voor het scannen wordt het eerder genoemde NMAP Script van Kevin Beaumont gebruikt. Aan de hand van deze scan resultaten zullen wij de beheerders van deze systemen op de hoogte proberen te stellen.

Timeline

| Date | Description |

|---|---|

| 06-01-2021 | Volexity detecteert abnormale activiteit op twee van haar klanten hun Microsoft Exchange Servers |

| 02-03-2021 | Microsoft publiceert security blog and patches |

| 02-03-2021 | Volexity publiceert Blog |

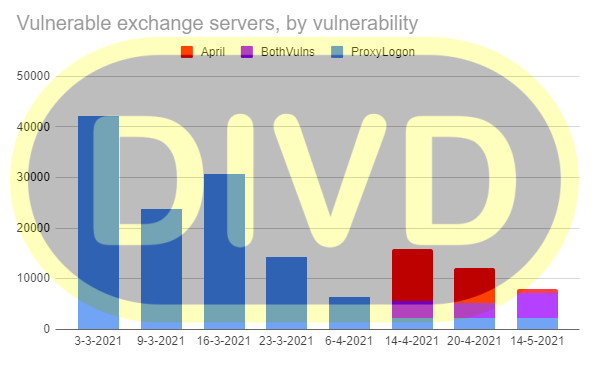

| 03-03-2021 | Onderzoekers van DIVD scannen “Nederlandse” exchange servers met deze kwetsbaarheden |

| 03-03-2021 | Start scannen rest van IPv4 space |

| 04-03-2021 | “Nederland” lijst naar NBIP gestuurd voor verder notificaties |

| 04-03-2021 | Scan rest van IPv4 space klaar |

| 07-03-2021 | 42k+ messsages verstuurd via e-mail |

| 09-03-2021 | Herscan en notificatie van alle servers die voorheen ook gescand zijn |

| 16-03-2021 | Herscan en notificatie van alle servers inclusief script die daadwerkelijk CVE-2021-26855 test |

| 15-05-2021 | Case gesloten voor CSIRT en overgedragen aan afdeling onderzoek. Zie blogpost |

Meer informatie

- Microsoft Security Blog

- Emergency Patches van Microsoft

- Volexity Blog

- NMAP Script van Kevin Beaumont

- HuntressLabs observaties & IoC’s.

- Onze test scripts

English

Summary

Microsoft has detected multiple 0-day exploits that are actively being used in attacks against on-premises versions of Microsoft Exchange Server.

What you can do

If you use on-premises Microsoft Exchange Servers install the March 2021 Security Updates. Security Researcher Kevin Beaumont has released a NMAP Script to determine if servers are vulnerable. Microsoft published a Security Blog with more details about the attack and indicators of compromise to determine if the vulnerability has been exploited. HuntressLabs indicates that this vulnerability is actively being exploited and released a few IoC’s they have observed.

What we are doing

DIVD security researchers scan the internet for vulnerable systems, initially focussing on systems within The Netherlands. Scanning is done with the NMAP Script from Kevin Beaumont. Based on these scan results we try to notify administrators of vulnerable systems.

Timeline

| Date | Description |

|---|---|

| 06 Jan 2021 | Volexity detected anomalous activity on two of its customers’ Microsoft Exchange Servers |

| 02 Mar 2021 | Microsoft releases security blog and patches |

| 02 Mar 2021 | Volexity publishes Blog |

| 03 Mar 2021 | Researchers or DIVD scan ‘Dutch’ Exchange server for these vulnerabilities |

| 03 Mar 2021 | Start scan remaining IPv4 space |

| 04 Mar 2021 | “Dutch” list sent to NBIP for further notification |

| 04 Mar 2021 | Scan remaining IPv4 space, done |

| 07 Mar 2021 | 42k+ messsages sent via email |

| 09 Mar 2021 | Rescan and notifications of all previously scanned servers |

| 16 Mar 2021 | Rescan and notifications of all previously scanned servers, including a script that actually tests for CVE-2021-26855 |

| 15 May 2021 | Case closed for DIVD CSIRT. Case has been handed over to research. See blogpost |

More information

- Microsoft Security Blog

- Emergency Patches from Microsoft

- Volexity Blog

- NMAP Script from Kevin Beaumont

- HuntressLabs observations & IoC’s.

- Our test scripts